|

La technique du double cadenas est purement théorique, et elle ne connais pas d'application

pratique à ma connaissance... Vous pouvez télécharger

ces documents au format pdf ici.

En Théorie :

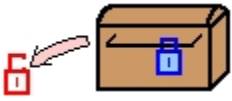

Le système est très simple. Alice et Bob vont choisir chacun un algorithme, que l'on symbolisera par un cadenas : Alice mettra son message dans un coffre, fermé par son cadenas, et elle enverra le tout à Bob :

Puis celui-ci y mettra son cadenas et renverra le coffre doublement cadenassé à Alice :

Alice retirera alors son cadenas et renverra une dernière fois le coffre à Bob :

Enfin Bob n'aura plus qu'à enlever le sien, ouvrir le coffre et lire le message.

La Difficulté :

Vu ainsi, le système à l'air assez simple et très facile

d'utilisation, mais, d'un point de vu plus mathématique,

on se heurte à une difficulté qui est la commutation

des 2 algorithmes. En effet, en nommant f, la fonction utilisée

par Alice, et g, celle de Bob, l'échange complet du message

aura consisté à lui appliquer la fonction g^(-1)

o f ^(-1) o g o f mais rien ne nous dit que l'on obtiendra finalement

le message initial, c'est à dire que cette application

est l'identité ! Il faut pour cela que les fonctions f

et g commutent. J'ai brièvement travaillé à trouver une application sans y parvenir, ni même trouver un système existant utilisant cette idée.

Exemple :

Un internaute, visiteur de ce site, ma gentillement contacté pour me faire part d'une remarque très judicieuse.

Il existe une application simple à la méthode du double cadenas. On remarquera que dans ce cas, les fonctions f et g sont inversibles et leur propre inverse : f = f^(-1) et même chose pour g. Attention : je n'ai pas tenté de craqué un tel système. Il est peut être simple de casser ce code si on intercepte tous les messages transmis : f(m), g°f(m) et g(m). |

Pour tous commentaires, remarques (et insultes), contactez moi.